2025. 4. 13. 02:13ㆍ카테고리 없음

📋 목차

클라우드 환경이 기업의 핵심 인프라로 자리 잡으면서 보안 위협도 함께 진화하고 있어요. 해커들은 점점 더 정교한 방식으로 침투를 시도하고, 기업의 민감한 데이터가 유출되면 신뢰도와 매출 모두 큰 타격을 입게 되죠.

그래서 요즘 기업들 사이에서는 '클라우드 보안'이 IT 전략의 핵심 키워드로 떠오르고 있어요. 단순히 백신 소프트웨어나 방화벽을 설치하는 것만으로는 부족하고, 체계적인 보안 아키텍처와 실시간 감시 체계가 필요하답니다.

이번 글에서는 기업들이 꼭 알아야 할 클라우드 보안 전략을 실제 사례와 함께 소개할게요. 제가 생각했을 때 보안은 '준비된 자만이 피해를 줄일 수 있다'는 말이 가장 잘 어울리는 분야 같아요.

그럼 지금부터 각 항목을 차례대로 하나씩 알아보면서, 여러분 회사의 클라우드 보안 상태를 점검해보는 시간 가져볼까요? 👨💻🛡️

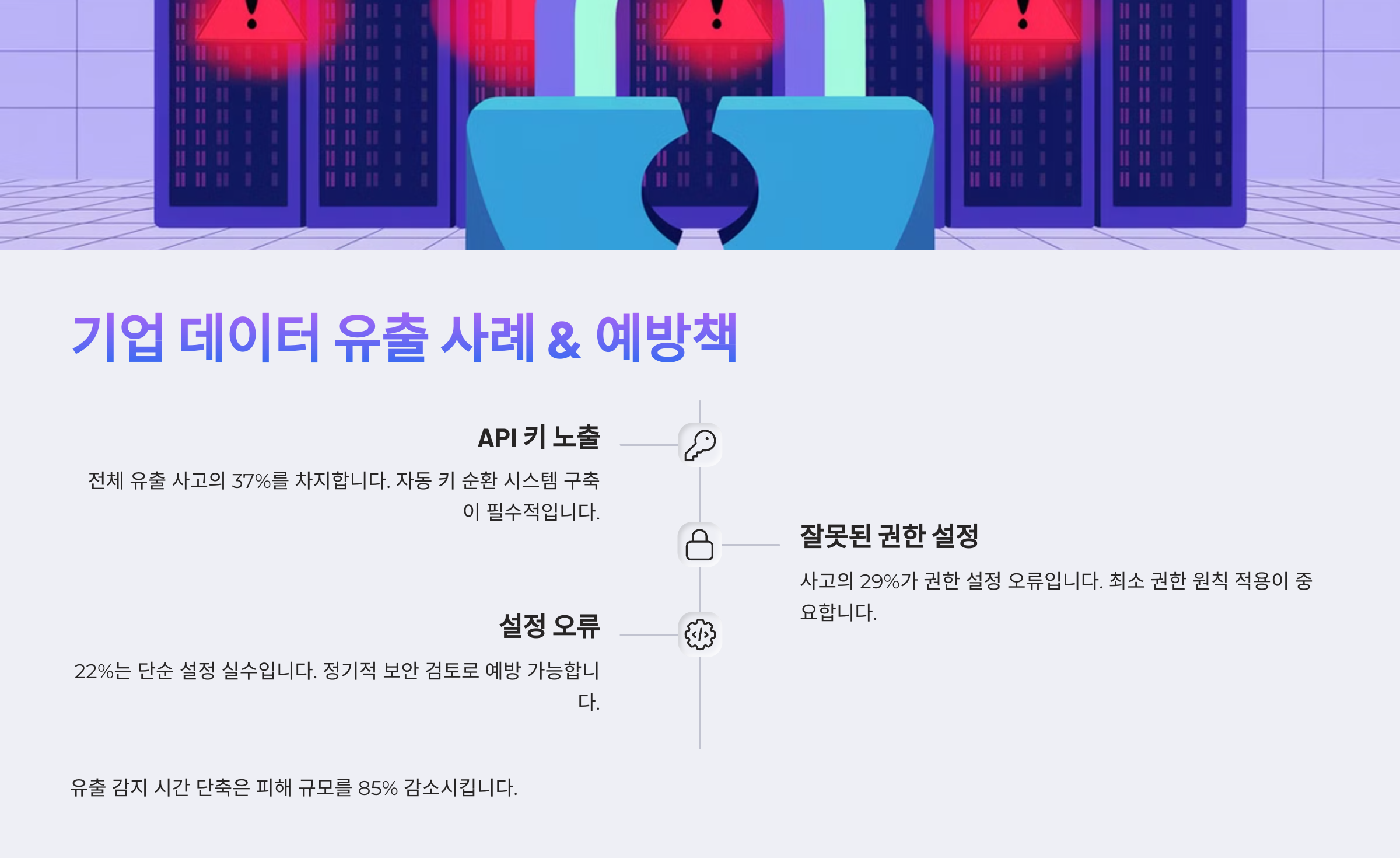

📌 기업 데이터 유출 사례 & 예방책

기업 데이터 유출은 단순한 보안 사고가 아닌, 브랜드 이미지와 고객 신뢰도에 큰 상처를 주는 치명적인 리스크예요. 특히 클라우드 기반으로 전환하는 기업이 늘면서 데이터 저장 위치가 퍼져 있고, 보안 통제가 더 어려워졌죠.

실제로 2023년 한 글로벌 의료기관은 AWS S3에 저장한 의료기록이 퍼블릭 상태로 노출되면서 수십만 명의 환자 정보가 유출되었어요. 이 사고는 접근 권한 설정이 부실했던 게 주된 원인이었답니다.

국내 사례로는 한 쇼핑몰 플랫폼이 외부 해킹에 의해 고객 주소, 연락처, 카드 일부 정보가 노출된 사건도 있었어요. 이 역시 클라우드 보안 설정 미비와 인증 시스템의 취약점이 문제였죠.

이런 유출을 막기 위해선 '제로 트러스트(Zero Trust)' 접근 방식이 필수예요. 모든 접근 요청을 신뢰하지 않고, 철저히 검증 후에만 허용하는 구조랍니다. 또한, 데이터는 항상 암호화해서 저장하고, 외부 접속 로그를 실시간으로 모니터링해야 해요.

🔐 주요 데이터 유출 사례 및 원인 비교표

| 사례 | 유출 원인 | 피해 규모 | 예방 가능 여부 |

|---|---|---|---|

| 의료기관 AWS 노출 | 퍼블릭 설정 오류 | 50만명 환자정보 | 가능 |

| 쇼핑몰 해킹 사고 | 인증 취약점 | 5만명 개인정보 | 가능 |

| 국내 게임사 해킹 | 계정 탈취 | 10만 건 이상 | 부분 가능 |

이 표를 보면 알 수 있듯, 대부분의 유출은 '기초적인 보안 설정 부족'에서 비롯돼요. 계정 정책, 접근 권한, 로그 모니터링만 제대로 했어도 막을 수 있었던 거죠. 특히 S3 같은 저장소는 기본값을 반드시 확인해야 해요.

💡 예방책으로는 IAM 정책 점검, 주기적인 보안 교육, 접근 로깅 및 MFA 도입이 있어요. 기술만큼 중요한 건 '사람의 실수'를 줄이는 환경을 만드는 거랍니다.

기업에서는 분기마다 내부 모의 해킹(펜테스트)을 진행해서 약점을 사전에 발견하는 것도 좋아요. 만약 사고가 발생해도 빠르게 대응할 수 있게 보안 사고 대응 매뉴얼도 만들어 두는 걸 추천해요.

클라우드에서 가장 무서운 건 침투가 아니라 '모르게 털리는 것'이에요. 그래서 로그 확인과 감시는 늘 병행해야 하고, 모든 설정은 문서화해서 구성원이 쉽게 검토할 수 있도록 해야 해요.

📌 클라우드 보안 아키텍처 설계 가이드

클라우드 보안 아키텍처는 단순히 방화벽을 설치하는 것 이상의 의미를 가져요. 인프라 전체를 아우르는 보안 설계는 데이터를 안전하게 보호하고, 사고 발생 시 피해를 최소화할 수 있도록 돕는 핵심 전략이랍니다.

보안 아키텍처는 '계층적 방어(Defense in Depth)' 원칙을 기반으로 해요. 쉽게 말해, 공격자가 한 겹을 뚫더라도 그다음 방어선이 기다리고 있는 구조예요. 네트워크, 애플리케이션, 데이터, 사용자 계층마다 별도의 보안 계층이 필요하죠.

예를 들어, VPC(Virtual Private Cloud)를 설계할 때는 퍼블릭 서브넷과 프라이빗 서브넷을 나눠서 운영하고, 인터넷 게이트웨이 접근은 엄격하게 제한하는 식이에요. 애플리케이션 계층에서는 WAF(Web Application Firewall) 설정이 기본이죠.

또한, 클라우드 보안 아키텍처에서는 '정책 기반 접근 제어(PBAC)'와 '역할 기반 접근 제어(RBAC)'가 중요한데요, 이를 통해 계정별로 가능한 행동을 제한해 내부자에 의한 보안 위협도 줄일 수 있어요.

🏗️ 클라우드 보안 아키텍처 구성요소 비교표

| 보안 계층 | 구성 요소 | 주요 역할 | 예시 도구 |

|---|---|---|---|

| 네트워크 | VPC, 서브넷 | 트래픽 제어 | AWS VPC, Azure VN |

| 애플리케이션 | WAF, API Gateway | 웹 공격 방어 | Cloudflare WAF |

| 데이터 | 암호화, 백업 | 정보 보호 | KMS, DLP |

| 사용자 | IAM, SSO | 접근 통제 | AWS IAM, Okta |

보안 아키텍처를 구성할 때는 각 계층의 기능이 서로 연계되도록 설계하는 게 중요해요. 예를 들어, 사용자 인증 후 애플리케이션 접근 제한이 자연스럽게 이어지도록 연결고리를 만들어야 해요.

📌 보안 설계 시 가장 많이 놓치는 부분 중 하나는 로깅이에요. 클라우드에서 일어나는 모든 행위는 '로그'로 남아야 하고, 이 로그는 분석 가능한 형태로 수집되고 보관돼야 하죠. AWS CloudTrail이나 GCP Audit Logs 같은 도구가 이에 적합해요.

보안 아키텍처는 초기 설계 단계부터 함께 구축돼야 효과를 발휘해요. 나중에 보안을 덧붙이는 방식은 구조 자체가 취약해지기 쉽기 때문에, 애초에 클라우드 이전이나 신규 서비스 기획 시 보안 팀이 참여해야 해요.

이러한 구조적 접근을 통해 클라우드 보안을 시스템화하면, 인프라가 확장되더라도 일관된 보안 정책을 유지할 수 있고 자동화도 가능해요. 특히 DevSecOps 환경에서는 이런 일관성이 핵심이랍니다.

결국 잘 설계된 보안 아키텍처는 단순한 기술 문서가 아닌, 기업의 정보 자산을 지키는 '방어의 설계도'가 돼요. 클라우드를 안전하게 활용하려면, 이 아키텍처가 흔들리지 않는 기초가 되어야 해요. 🧱

📌 직원 계정 & 권한 관리 필수 설정

클라우드 환경에서 계정과 권한 관리는 보안의 가장 첫걸음이에요. 아무리 철벽같은 방화벽이 있어도 내부 사용자의 실수나 악의적인 접근은 막을 수 없기 때문에, '누가 무엇을 할 수 있는가'를 명확히 하는 게 중요하죠.

직원 계정을 생성할 때는 관리자, 개발자, 분석가, 외부 협력사 등 역할에 따라 최소 권한 원칙(Least Privilege Principle)을 반드시 적용해야 해요. 모든 직원에게 동일한 접근 권한을 주는 건 보안사고로 직행하는 지름길이에요.

예를 들어, 마케팅 팀원이 서버 삭제 권한을 갖고 있는 상황을 상상해보세요. 실수 한 번이면 전체 서비스가 중단될 수도 있어요. 그래서 계정은 역할 기반(RBAC)이나 정책 기반(PBAC)으로 나눠 관리하는 게 좋아요.

IAM(Identity and Access Management)은 이 권한 관리를 위한 핵심 기능이에요. AWS IAM, Azure AD, Google IAM 등은 계정 생성, 그룹 관리, 정책 설정을 모두 지원해서 체계적인 권한 제어가 가능하답니다.

👩💻 클라우드 계정 권한 설정 비교표

| 역할 | 권한 범위 | 적용 예시 | 도구/기능 |

|---|---|---|---|

| 관리자 | 전체 리소스 제어 | 계정, 네트워크 설정 | IAM 관리자 |

| 개발자 | 코드 배포, 리소스 생성 | Lambda, EC2 접근 | IAM 정책 |

| 분석가 | 읽기 전용 접근 | S3, BigQuery 보기 | ReadOnly Role |

| 외부 협력사 | 특정 리소스 제한적 접근 | API만 사용 가능 | Scoped Access |

위 표처럼 권한을 세분화하면 실수나 악의적 행위를 방지할 수 있어요. 특히 외부 업체나 프리랜서와 협업할 때는 계정 유효 기간을 제한하거나, 프로젝트 종료 후 계정을 즉시 삭제하는 절차도 필요해요.

또한, 다중 인증(MFA)은 이제 선택이 아니라 필수예요. 관리자 계정은 물론 일반 사용자 계정도 OTP, 문자 인증, 생체인증 등을 통해 2단계 인증을 적용해야 해요. 이 조치 하나만으로도 공격자 침입을 90% 이상 줄일 수 있답니다.

IAM 설정은 지속적으로 점검해야 해요. 예전에 만들었던 계정이 방치되거나, 필요 이상으로 많은 권한을 가진 계정이 존재할 수 있거든요. 그래서 IAM Audit 기능을 주기적으로 실행해서 사용하지 않는 계정은 삭제하는 게 좋아요.

🔍 IAM 정책은 코드화해서 관리할 수도 있어요. Terraform이나 CloudFormation 같은 IaC 툴로 정책을 코드로 작성하면 변경 이력 관리가 가능하고, 실수도 줄일 수 있어요. 점점 DevOps 흐름과 맞물려 자동화가 중요해지는 시대예요.

결국 계정 관리는 기술이라기보다 '사람을 어떻게 안전하게 시스템에 연결할 것인가'에 대한 고민이에요. 조직 문화와 정책이 기술과 함께 가야만 안전한 보안 환경이 만들어질 수 있어요. 👥🔒

📌 클라우드 기반 방화벽 & 침입 탐지 시스템

클라우드 환경에서 네트워크 보안을 담당하는 핵심 요소 중 하나가 바로 방화벽과 침입 탐지 시스템이에요. 단순히 서버만 잘 구축했다고 안심할 수는 없고, 누가 언제 어떤 방식으로 접근하는지를 실시간으로 감시하는 게 훨씬 중요하답니다.

방화벽(Firewall)은 네트워크 경계에서 외부와 내부 간의 트래픽을 필터링하고 차단하는 역할을 해요. 클라우드에서는 이러한 기능을 네트워크 ACL 또는 보안 그룹(Security Group)으로 제공하고 있어요. AWS에서는 NACL과 SG가 대표적이에요.

반면, 침입 탐지 시스템(IDS)과 침입 방지 시스템(IPS)은 한 단계 더 나아가요. 비정상적인 행동을 탐지하거나 차단할 수 있도록 실시간 트래픽을 분석하고 경고를 발생시키는 기능이죠. 예를 들어, 갑작스런 트래픽 폭주나 해외 IP의 비정상 접근 등을 감지해요.

이러한 보안 솔루션들은 대부분 클라우드 네이티브 형태로 제공되며, 관리형 서비스로 쉽게 설정할 수 있어요. AWS WAF, Azure Firewall, GCP Cloud Armor 같은 서비스가 대표적이죠.

🛡️ 클라우드 보안 솔루션 비교표

| 서비스 | 기능 | 주요 용도 | 제공 플랫폼 |

|---|---|---|---|

| AWS WAF | 웹 공격 방어 | SQL Injection, XSS 차단 | AWS |

| Azure Firewall | L3-L7 트래픽 제어 | 네트워크 필터링 | Azure |

| Cloud Armor | DDoS 방어 | L7 애플리케이션 보호 | Google Cloud |

| Snort IDS | 패킷 분석 및 탐지 | 침입 탐지 | 멀티 클라우드 |

실제로 많은 기업이 WAF를 제대로 설정하지 않아 공격을 허용하는 경우가 많아요. 기본 룰셋만 적용해두고 커스터마이징을 안 하거나, 자주 쓰는 API 경로를 예외 처리해두면 공격자가 그 경로를 통해 쉽게 침투할 수 있어요.

📌 침입 탐지 시스템은 로그 수집과 연동할 때 더욱 강력해져요. 예를 들어 AWS에서는 GuardDuty와 CloudTrail을 연동하면, 비정상 행동을 자동으로 탐지하고 경고 메시지를 SNS로 보내게 할 수 있어요.

방화벽과 IDS/IPS는 함께 운영되어야 효과가 커요. 방화벽이 외부 접근을 걸러내고, IDS가 내부 이상 징후를 탐지해 사고 징후를 알려주는 식으로 역할이 분담되죠. 특히 요즘은 AI 기반 탐지 기술이 추가돼 점점 더 똑똑해지고 있어요.

한편, 오픈소스 기반 IDS도 많이 활용돼요. Snort나 Suricata는 비용 부담이 적고, 커스터마이징이 자유로워서 스타트업이나 소규모 기업에서도 도입이 가능하답니다. 다만 관리에 조금 더 손이 가긴 해요.

결국 방화벽과 IDS는 '장비'가 아니라 '전략'이에요. 설정만 해두고 방치하는 게 아니라, 주기적으로 규칙을 점검하고, 로그를 분석하고, 이상 징후를 파악해야 해요. 네트워크는 매일 바뀌고, 공격자는 늘 진화하거든요. 🔍🧠

📌 기업용 클라우드 보안 솔루션 추천

클라우드 환경이 복잡해질수록, 보안을 위한 전문 솔루션의 필요성도 함께 커지고 있어요. 기업의 규모와 업종에 따라 요구하는 보안 수준이 달라지기 때문에, 맞춤형 솔루션 선택이 정말 중요하답니다.

요즘은 클라우드 보안 솔루션도 SaaS(서비스형 소프트웨어) 형태로 많이 제공돼요. 설치형보다 빠르게 도입할 수 있고, 업데이트도 자동이라 유지보수가 훨씬 간편하죠. 특히 DevSecOps 환경에 잘 맞는 도구들이 많아요.

그럼 어떤 도구들이 기업 환경에 적합할까요? 보안 모니터링, 취약점 스캐닝, 암호화, 정책 관리 등 각 역할별로 추천할 만한 솔루션들이 있어요. 그리고 클라우드에 특화된 기능이 있는지도 꼭 확인해야 해요.

또한, 단일 도구만 사용하기보다는 보안 도구 간 연동이 가능한지, 중앙화된 대시보드를 통해 통합 관리가 가능한지도 매우 중요한 요소예요. 가시성과 자동화는 클라우드 보안의 핵심이니까요.

🔧 주요 클라우드 보안 솔루션 비교표

| 솔루션명 | 주요 기능 | 적합 기업 | 특징 |

|---|---|---|---|

| Palo Alto Prisma Cloud | CWPP, CSPM | 중대형 기업 | 다중 클라우드 지원 |

| Trend Micro Cloud One | 취약점 탐지, 로그 분석 | 중소~중견 기업 | 자동화 기능 우수 |

| Microsoft Defender for Cloud | 정책 감시, 보안 경고 | MS 기반 기업 | Azure 통합 관리 |

| Check Point CloudGuard | DLP, IDS, 컨테이너 보호 | 복합 보안 요구 기업 | 강력한 네트워크 분석 |

이 중에서도 Prisma Cloud는 클라우드 보안 전반을 커버할 수 있어서 인프라 규모가 큰 기업에서 많이 사용해요. 코드 단계부터 보안을 적용할 수 있는 기능이 특히 강력하답니다. DevOps 환경에 완벽히 맞는 구조예요.

Trend Micro Cloud One은 중소기업이나 스타트업에 적합해요. 설정이 간단하고, 위협 탐지 정확도도 꽤 높은 편이에요. UI가 직관적이라 보안 전담 인력이 부족한 곳에도 잘 맞아요.

Microsoft Defender는 Azure 환경에 최적화되어 있어서, MS 제품군을 쓰는 기업에 추천돼요. AD 연동, 정책 통합 등 MS 인프라와의 호환성이 뛰어난 게 강점이에요. 마이크로소프트가 만든 만큼 안정성도 뛰어나죠.

도구 선택 시 반드시 확인할 점은 가격이에요. 기능이 많다고 무조건 좋은 게 아니고, 기업의 사용 범위에 따라 요금이 천차만별이거든요. 실제 사용량 기준으로 과금되기 때문에 예산도 꼼꼼히 따져야 해요.

☁️ 결국 클라우드 보안 솔루션은 단순히 '도입'보다 '활용'이 더 중요해요. 잘 활용하기 위해선 내부 사용자 교육, 정책 문서화, 자동화 스크립트 등과 함께 운용돼야 하고, 정기적인 리뷰도 필수랍니다.

📌 클라우드 보안 감사 & 모니터링 방법

클라우드 환경에서 보안 감사(Audit)와 모니터링은 침해사고를 사전에 막고, 이상 징후를 빠르게 파악할 수 있는 가장 효과적인 방법이에요. 시스템을 아무리 잘 구축해도 제대로 감시하지 않으면 보안은 뚫릴 수밖에 없거든요.

보안 감사는 로그를 통해 과거의 활동을 분석하고, 정책 준수 여부를 점검하는 행위예요. 반면, 모니터링은 실시간 데이터를 기반으로 현재 진행 중인 활동을 감시하는 기능이에요. 둘은 서로 보완 관계죠.

AWS에서는 CloudTrail, CloudWatch, Config를 함께 활용하면 리소스 변경 추적부터 보안 이벤트 알림까지 커버할 수 있어요. GCP는 Audit Logs, Azure는 Monitor와 Defender를 이용해서 동일한 기능을 제공해요.

또한, 보안 감사 보고서 생성 도구나 SIEM(Security Information and Event Management) 솔루션을 활용하면 대시보드와 분석 리포트를 자동으로 받아볼 수 있어서 정말 편해요. Splunk, IBM QRadar 같은 툴이 대표적이죠.

📈 보안 감사 & 모니터링 툴 비교표

| 툴/서비스 | 기능 | 주요 특징 | 추천 대상 |

|---|---|---|---|

| AWS CloudTrail | API 호출 기록 | 모든 계정 활동 추적 | AWS 사용자 |

| Azure Monitor | 리소스 상태 감시 | 이벤트 기반 경고 | MS 인프라 기업 |

| GCP Audit Logs | 관리 작업 기록 | 자동 저장 및 조회 | Google Cloud 사용자 |

| Splunk | SIEM 분석 | 빅데이터 기반 가시성 | 중대형 기업 |

CloudTrail이나 Audit Logs는 계정에서 발생한 모든 활동을 기록해서, 누가 언제 어떤 행동을 했는지 확인할 수 있어요. 특히 이상 행위를 식별하는 데 매우 유용해요. 예를 들어 새벽 3시에 관리자 계정으로 로그인한 기록이 있다면 이상하겠죠? 😨

모니터링은 CloudWatch, Stackdriver, Azure Sentinel 등을 통해 시스템의 상태, 네트워크 트래픽, 자원 사용량 등을 실시간으로 추적할 수 있어요. 문제 발생 전에 사전 경고를 받을 수 있도록 설정하면 사고 예방에 큰 도움이 돼요.

또 하나 중요한 건, 수집된 로그를 단순히 저장만 하는 게 아니라 분석 가능한 형태로 가공하는 거예요. SIEM은 이런 역할을 해주며, 여러 보안 솔루션에서 수집한 데이터를 통합해 위협 인텔리전스까지 제공해줘요.

💡 효과적인 감사와 모니터링을 위해선 알림 체계가 필수예요. 경고 알림이 이메일, 슬랙, 모바일 앱으로 실시간 전송되도록 구성해두면 반응 속도를 높일 수 있어요. 빠르게 대응하는 게 곧 보안이니까요.

클라우드에서 보안은 '설정하고 끝'이 아니에요. 계속 감시하고, 분석하고, 조치해야 진짜 안전한 환경이 되는 거예요. 🔍💬 로그는 거짓말하지 않으니까요!

📌 클라우드 보안 관련 자주 묻는 질문 (FAQ)

Q1. 클라우드 보안은 자체 서버보다 더 안전한가요?

A1. 잘 구성된 클라우드 환경은 오히려 물리 서버보다 더 안전할 수 있어요. 하지만 기본 설정만 사용하거나 권한을 제대로 통제하지 않으면 위험해질 수 있으니 주의해야 해요.

Q2. 클라우드 보안 솔루션 도입 시 가장 중요한 기준은 뭔가요?

A2. 기업의 인프라 환경에 맞는 연동성, 자동화 가능성, 예산 범위를 고려해서 선택하는 게 좋아요. 꼭 필요한 기능 위주로 판단하는 게 핵심이에요.

Q3. 다중 인증(MFA)은 모든 계정에 적용해야 하나요?

A3. 네, MFA는 관리자 계정뿐 아니라 일반 사용자 계정에도 적용하는 게 안전해요. 최근엔 이메일 피싱을 통한 탈취가 많기 때문에 추가 인증 절차는 필수예요.

Q4. AWS와 Azure의 보안 도구 중 어떤 게 더 나은가요?

A4. 두 플랫폼 모두 훌륭한 보안 도구를 갖고 있지만, 사용하는 클라우드에 따라 선택이 달라져요. AWS는 CloudTrail, GuardDuty가 강력하고 Azure는 Sentinel, Defender가 뛰어나요.

Q5. 외부 업체와 협업할 때 보안은 어떻게 관리하나요?

A5. 제한된 역할 기반 접근 정책(RBAC)으로 계정을 발급하고, 프로젝트 종료 시 즉시 계정을 비활성화하거나 삭제하는 절차가 있어야 해요.

Q6. 로그를 얼마나 오래 보관해야 하나요?

A6. 일반적으로 최소 6개월~1년 이상 보관하는 게 좋아요. 규제 산업이나 금융 분야는 최대 3~5년까지 요구되기도 해요.

Q7. 클라우드 보안 교육은 얼마나 자주 해야 하나요?

A7. 분기별 또는 반기별 정기 교육이 좋고, 새로운 서비스 도입 시에는 반드시 사전 보안 가이드를 함께 배포해야 해요.

Q8. 침입 탐지 시스템은 꼭 필요할까요?

A8. 물론이에요. 침입 탐지는 사고 발생 이전에 징후를 포착할 수 있기 때문에, 방화벽과 함께 반드시 운영해야 해요.

이렇게 해서 클라우드 보안의 모든 핵심 전략을 정리해봤어요. 지금 바로 여러분 기업의 클라우드 환경을 점검해보세요. 작은 설정 하나가 큰 사고를 막을 수 있어요. ☁️🔐

🎰 연금복권 720+ 추첨기 🎰

📜 여기에 메인 번호 표시 📜

🎁 보너스 번호: 여기에 표시됩니다 🎁

💰 당첨금 안내 💰

- 🥇 1등: 월 700만원 x 20년

- 🥈 2등: 월 100만원 x 10년

- 🥉 3등: 1백만원

- 🏅 4등: 1십만원

- 🏅 5등: 5만원

- 🏅 6등: 5천원

- 🏅 7등: 1천원

- 🎁 보너스: 월 100만원 x 10년